Non esiste una sicurezza perfetta. Data sufficiente conoscenza, risorse e tempo, qualsiasi sistema può essere compromesso. Il meglio che puoi fare è renderlo il più difficile possibile per un attaccante. Detto ciò, è possibile adottare misure per rafforzare la propria rete contro la stragrande maggioranza degli attacchi.

Le configurazioni predefinite per quelli che chiamo router di livello consumer offrono una sicurezza abbastanza semplice. Ad essere onesti, non ci vuole molto a comprometterli. Quando installo un nuovo router (o ripristino un esistente), utilizzo raramente le "procedure guidate di installazione". Vado attraverso e configuro tutto esattamente come lo voglio. A meno che non ci sia una buona ragione, di solito non lo lascio come predefinito.

Non posso dirti le impostazioni esatte che devi modificare. La pagina di amministrazione di ogni router è diversa; anche router dello stesso produttore. A seconda del router specifico, potrebbero esserci impostazioni che non è possibile modificare. Per molte di queste impostazioni, dovrai accedere alla sezione di configurazione avanzata della pagina di amministrazione.

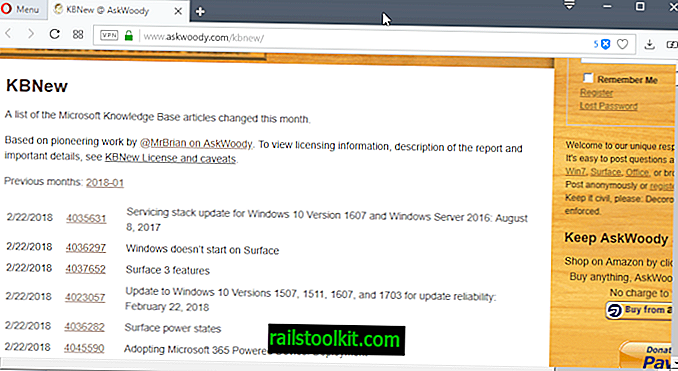

Suggerimento : è possibile utilizzare l'app Android RouterCheck per testare la sicurezza del router.

Ho incluso schermate di un Asus RT-AC66U. È nello stato predefinito.

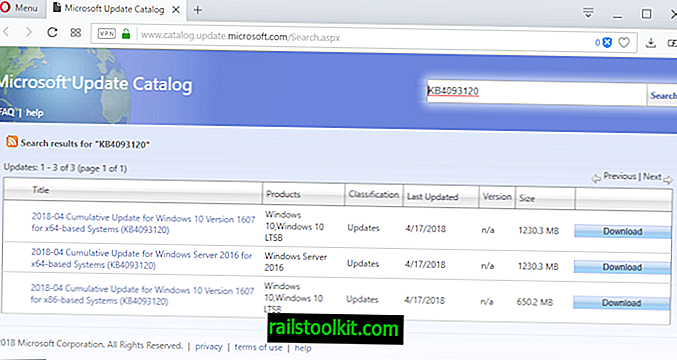

Aggiorna il tuo firmware. Molte persone aggiornano il firmware quando installano per la prima volta il router e poi lo lasciano in pace. Ricerche recenti hanno dimostrato che l'80% dei 25 modelli di router wireless più venduti presenta vulnerabilità di sicurezza. I produttori interessati includono: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet e altri. La maggior parte dei produttori rilascia firmware aggiornato quando vengono rilevate vulnerabilità. Imposta un promemoria in Outlook o qualunque sistema di posta elettronica utilizzi. Consiglio di controllare gli aggiornamenti ogni 3 mesi. So che sembra un gioco da ragazzi, ma installa solo firmware dal sito Web del produttore.

Inoltre, disabilitare la capacità del router di verificare automaticamente la presenza di aggiornamenti. Non sono un fan del lasciare a casa il telefono dei dispositivi. Non hai alcun controllo sulla data di invio. Ad esempio, sapevate che diverse cosiddette "Smart TV" inviano informazioni al loro produttore? Ti inviano tutte le tue abitudini di visualizzazione ogni volta che cambi canale. Se si inserisce un'unità USB, inviano un elenco di tutti i nomi di file sull'unità. Questi dati non sono crittografati e vengono inviati anche se l'impostazione del menu è NO.

Disabilita l'amministrazione remota. Capisco che alcune persone devono essere in grado di riconfigurare la propria rete da remoto. Se è necessario, abilitare almeno l'accesso https e modificare la porta predefinita. Questo include qualsiasi tipo di gestione basata su "cloud", come l'account Smart WiFi di Linksys e AiCloud di Asus.

Utilizzare una password complessa per l'amministratore del router. È stato detto abbastanza. Le password predefinite per i router sono conoscenze comuni e non si desidera che nessuno provi semplicemente un passaggio predefinito e acceda al router.

Abilita HTTPS per tutte le connessioni amministrative. Questo è disabilitato di default su molti router.

Limitare il traffico in entrata. So che questo è buon senso, ma a volte le persone non comprendono le conseguenze di determinate impostazioni. Se devi utilizzare il port forwarding, sii molto selettivo. Se possibile, utilizzare una porta non standard per il servizio che si sta configurando. Esistono anche impostazioni per il filtro del traffico Internet anonimo (sì) e per la risposta al ping (no).

Usa la crittografia WPA2 per il WiFi. Non usare mai WEP. Può essere rotto in pochi minuti con il software disponibile gratuitamente su Internet. WPA non è molto meglio.

Disattiva WPS (WiFi Protected Setup) . Capisco la comodità di usare WPS, ma è stata una cattiva idea iniziare.

Limitare il traffico in uscita. Come accennato in precedenza, normalmente non mi piacciono i dispositivi che telefonano a casa. Se disponi di questi tipi di dispositivi, considera la possibilità di bloccare tutto il traffico Internet da essi.

Disabilita i servizi di rete inutilizzati, in particolare uPnP. Esiste una vulnerabilità ampiamente nota quando si utilizza il servizio uPnP. Altri servizi probabilmente non necessari: Telnet, FTP, SMB (condivisione Samba / file), TFTP, IPv6

Disconnettersi dalla pagina di amministrazione al termine . La chiusura della pagina Web senza la disconnessione può lasciare aperta una sessione autenticata nel router.

Verificare la vulnerabilità della porta 32764 . Per quanto ne so, alcuni router prodotti da Linksys (Cisco), Netgear e Diamond sono interessati, ma potrebbero essercene altri. È stato rilasciato un firmware più recente, ma potrebbe non essere completamente patchato il sistema.

Controlla il tuo router all'indirizzo: //www.grc.com/x/portprobe=32764

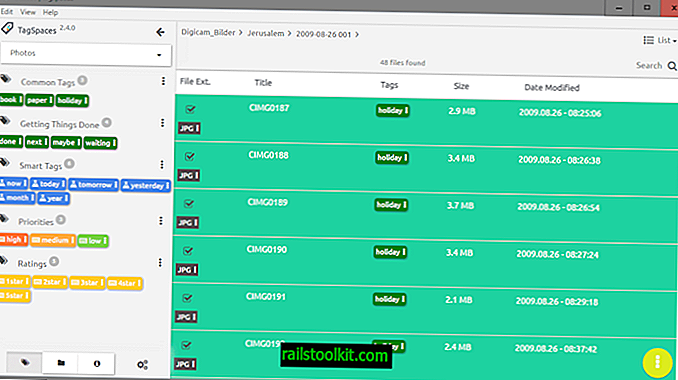

Attiva la registrazione . Cerca attività sospette nei tuoi registri su base regolare. La maggior parte dei router ha la capacità di inviare per e-mail i registri a intervalli prestabiliti. Assicurati anche che l'orologio e il fuso orario siano impostati correttamente in modo che i tuoi registri siano accurati.

Per coloro che sono veramente attenti alla sicurezza (o forse solo paranoici), i seguenti passaggi da considerare sono ulteriori

Cambia il nome utente dell'amministratore . Tutti sanno che l'impostazione predefinita è di solito admin.

Configurare una rete "Ospite" . Molti router più recenti sono in grado di creare reti guest wireless separate. Assicurati che abbia accesso solo a Internet e non alla tua LAN (intranet). Naturalmente, usa lo stesso metodo di crittografia (WPA2-Personal) con una passphrase diversa.

Non collegare l'archiviazione USB al router . Ciò abilita automaticamente molti servizi sul router e può esporre i contenuti di tale unità a Internet.

Utilizzare un provider DNS alternativo . È probabile che tu stia utilizzando le impostazioni DNS fornite dal tuo ISP. Il DNS è diventato sempre più un bersaglio per gli attacchi. Esistono provider DNS che hanno adottato misure aggiuntive per proteggere i propri server. Come bonus aggiuntivo, un altro provider DNS può aumentare le prestazioni di Internet.

Modifica l'intervallo di indirizzi IP predefinito sulla rete LAN (interna) . Ogni router di livello consumer che ho visto utilizza 192.168.1.xo 192.168.0.x per semplificare lo script di un attacco automatizzato.

Le gamme disponibili sono:

Qualsiasi 10.xxx

Qualsiasi 192.168.xx

Da 172.16.xx a 172.31.xx

Modifica l'indirizzo LAN predefinito del router . Se qualcuno accede alla tua LAN, sa che l'indirizzo IP del router è xxx1 o xxx254; non renderlo facile per loro.

Disabilitare o limitare DHCP . Disattivare il DHCP di solito non è pratico a meno che non ci si trovi in un ambiente di rete molto statico. Preferisco limitare il DHCP a 10-20 indirizzi IP a partire da xxx101; questo rende più facile tenere traccia di ciò che sta accadendo sulla tua rete. Preferisco mettere i miei dispositivi "permanenti" (desktop, stampanti, NAS, ecc.) Su indirizzi IP statici. In questo modo solo laptop, tablet, telefoni e guest utilizzano DHCP.

Disabilita l'accesso dell'amministratore dal wireless . Questa funzionalità non è disponibile su tutti i router domestici.

Disabilita la trasmissione SSID . Questo non è difficile da superare per un professionista e può essere un problema consentire ai visitatori della tua rete WiFi.

Usa il filtro MAC . Come sopra; scomodo per i visitatori.

Alcuni di questi elementi rientrano nella categoria "Sicurezza per oscurità" e ci sono molti professionisti IT e di sicurezza che si fanno beffe di loro, dicendo che non sono misure di sicurezza. In un certo senso, sono assolutamente corretti. Tuttavia, se ci sono dei passaggi che puoi prendere per rendere più difficile compromettere la tua rete, penso che valga la pena prendere in considerazione.

Una buona sicurezza non è "impostala e dimenticala". Tutti abbiamo sentito parlare delle numerose violazioni della sicurezza di alcune delle più grandi aziende. Per me, la parte davvero irritante è quando sei stato compromesso per 3, 6, 12 mesi o più prima che fosse scoperto.

Prenditi il tempo di esaminare i tuoi registri. Scansiona la tua rete alla ricerca di dispositivi e connessioni imprevisti.

Di seguito un riferimento autorevole:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf