L'imminente aggiornamento di Windows 10 per i creatori di Windows e l'aggiornamento di Windows Server 2016 RS3 non supporteranno più syskey.eye.

Syskey.exe è stato introdotto in Windows 2000, eseguito il backport in Windows NT 4.0 e da allora fa parte di qualsiasi versione di Microsoft Windows.

Lo strumento è stato progettato per migliorare la sicurezza del processo di avvio di Windows aggiungendo un ulteriore livello di protezione.

In pratica, Syskey.exe sposta la chiave di crittografia SAM (Security Accounts Management Database) in un'altra posizione, in genere un'unità floppy o un'unità flash USB. Syskey può anche essere utilizzato per aggiungere un'altra password al processo di avvio del sistema operativo Windows. Questa password crittografa il database SAM in modo che debba essere fornito per accedervi.

Fine del ciclo di vita di Syskey.exe

A partire dal rilascio di Windows 10 e Windows Server 2016 Fall Creators Update, syskey.exe non sarà più incluso in Windows.

Inoltre, Windows non supporterà più l'installazione di un controller di dominio Active Directory utilizzando Install-From-Media che è stato crittografato esternamente da syskey.exe.

I computer Windows 10 o Windows Server 2016 che utilizzano syskey.exe per maggiore sicurezza non eseguiranno l'aggiornamento a Fall Creators Update.

L'uso di syskey.exe deve essere disabilitato su questi computer per aggiornarli all'ultima versione di Windows 10 e Windows Server 2016:

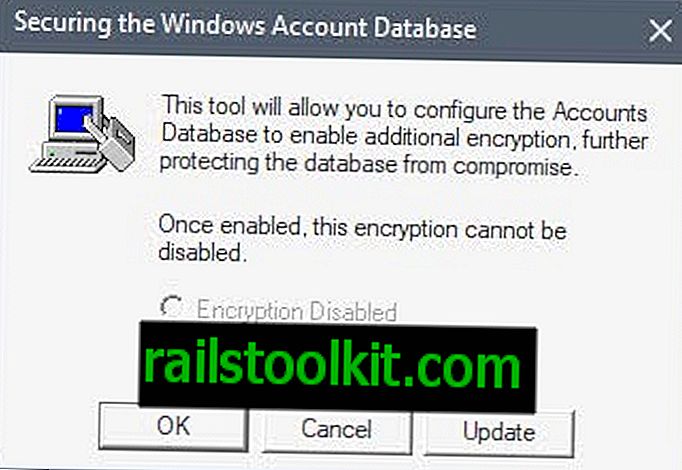

- Apri un prompt dei comandi, digita syskey e premi il tasto Invio.

- Selezionare Aggiorna quando si apre la finestra "Protezione del database degli account di Windows".

- Selezionare Avvio password nella schermata successiva.

- Seleziona Password generata dal sistema.

- Selezionare Memorizza chiave di avvio localmente. Ciò consente di salvare la chiave sul disco rigido del computer locale.

- Fare clic su OK due volte per completare il processo.

Problemi di sicurezza in syskey

Microsoft apporta la modifica perché la chiave di crittografia utilizzata da syskey non è più considerata sicura. Altre ragioni fornite da Microsoft sono che la crittografia syskey si basa su una crittografia debole, che syskey non protegge tutti i file del sistema operativo e che syskey è stato utilizzato in alcuni attacchi ransomware.

Sfortunatamente, la chiave di crittografia syskey e l'uso di syskey.exe non sono più considerati sicuri. Syskey si basa su una crittografia debole che può essere facilmente rotta nei tempi moderni. I dati protetti da syskey sono molto limitati e non coprono tutti i file o dati sul volume del sistema operativo. L'utilità syskey.exe è stata anche conosciuta per essere utilizzata dagli hacker come parte di truffe ransomware.

Active Directory in precedenza supportava l'uso di un syskey crittografato esternamente per i supporti IFM. Quando viene installato un controller di dominio utilizzando i supporti IFM, è necessario fornire anche la password syskey esterna. Sfortunatamente, questa protezione soffre degli stessi difetti di sicurezza.

La società suggerisce che gli amministratori di sistema e gli utenti facciano uso della crittografia BitLocker invece per aggiungere ulteriore sicurezza al computer e ai dati di Windows.

Gli utenti che non vogliono o non possono utilizzare BitLocker, possono invece utilizzare soluzioni di terze parti come VeraCrypt.

Microsoft ha annunciato la modifica in una nuova pagina Web dell'assistenza sul sito Web ufficiale dell'assistenza Microsoft. (via Deskmodder)

Ora tu : usi una protezione extra sui tuoi dispositivi?