In Internet hanno iniziato a emergere rapporti su una vulnerabilità di sicurezza critica nel popolare lettore multimediale VLC Media Player.

Aggiornamento : VideoLAN ha confermato che il problema non era un problema di sicurezza in VLC Media Player. Gli ingegneri hanno rilevato che il problema era causato da una versione precedente della libreria di terze parti chiamata libebml inclusa nelle versioni precedenti di Ubuntu. Il ricercatore ha apparentemente usato quella versione precedente di Ubuntu. Fine

Sam Rutherford di Gizmodo ha suggerito che gli utenti disinstallino immediatamente VLC e che il tenore di altre riviste e siti tecnologici fosse identico per la maggior parte. Titoli e storie sensazionalisti generano molte visualizzazioni di pagina e clic, e questo è probabilmente il motivo principale per cui ai siti piace fare uso di quelli invece di concentrarsi su titoli e articoli che non sono così sensazionalisti.

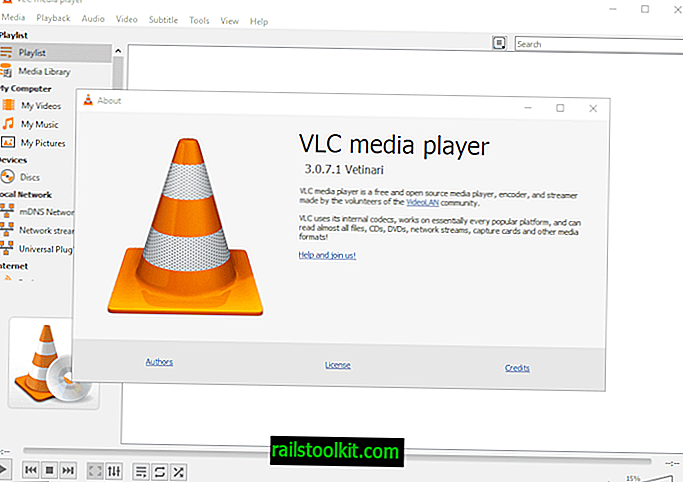

La segnalazione di bug, archiviata sotto CVE-2019-13615, valuta il problema come critico e afferma che riguarda VLC Media Player 3.0.7.1 e le versioni precedenti del lettore multimediale.

Tutte le versioni desktop di VLC Media Player, disponibili per Windows, Linux e Mac OS X, sono interessate dal problema in base alla descrizione. Un utente malintenzionato può eseguire il codice in remoto su dispositivi interessati se la vulnerabilità viene sfruttata correttamente in base alla segnalazione di bug.

La descrizione del problema è tecnica, ma fornisce comunque informazioni preziose sulla vulnerabilità:

Il lettore multimediale VLAN VideoLAN 3.0.7.1 ha un buffer basato su heap letto in mkv :: demux_sys_t :: FreeUnused () nei moduli / demux / mkv / demux.cpp quando viene chiamato da mkv :: Open in modules / demux / mkv / mkv.cpp.

La vulnerabilità può essere sfruttata solo se gli utenti aprono file appositamente preparati utilizzando VLC Media Player. Un file multimediale di esempio che utilizza il formato mp4 è allegato all'elenco delle tracce di bug che sembra confermare questo.

Gli ingegneri VLC hanno difficoltà a riprodurre il problema che è stato archiviato sul sito ufficiale di tracciamento dei bug quattro settimane fa.

Il responsabile del progetto Jean-Baptiste Kempf ha pubblicato ieri che non è stato in grado di riprodurre il bug poiché non ha arrestato affatto VLC. Altri, ad esempio Rafael Rivera, non sono stati in grado di riprodurre il problema anche su diverse build di VLC Media Player.

VideoLAN è andato su Twitter per vergognare le organizzazioni di reporting MITRE e CVE.

Ehi @MITREcorp e @CVEnew, il fatto che tu non ci abbia MAI mai contattato per vulnerabilità VLC per anni prima che la pubblicazione non sia davvero interessante; ma almeno potresti controllare le tue informazioni o te stesso prima di inviare pubblicamente la vulnerabilità del CVSS 9.8 ...

Oh, a proposito, questa non è una vulnerabilità VLC ...

Le organizzazioni non hanno informato VideoLAN sulla vulnerabilità avanzata in base al post di VideoLAN su Twitter.

Cosa possono fare gli utenti di VLC Media Player

I problemi che ingegneri e ricercatori hanno per replicare il problema lo rendono piuttosto una questione sconcertante per gli utenti del lettore multimediale. VLC Media Player è sicuro da usare nel frattempo perché il problema non è grave come inizialmente suggerito o non è affatto una vulnerabilità?

Potrebbe volerci un po 'di tempo prima che le cose vengano risolte. Nel frattempo, gli utenti potrebbero utilizzare un lettore multimediale diverso o affidarsi alla valutazione del problema da parte di VideoLAN. È sempre una buona idea fare attenzione quando si tratta di eseguire file su sistemi, specialmente quando provengono da Internet e da fonti non affidabili al 100%.

Ora tu : qual è la tua opinione sull'intera questione? (via Deskmodder)