Google ha rivelato la scorsa settimana che ha aggiunto il supporto per la funzione di privacy DNS-over-TLS al servizio DNS pubblico dell'azienda Google Public DNS.

Google ha lanciato Google Public DNS nel 2009 in un momento in cui molte società Internet hanno iniziato a salire sul carrozzone DNS. Alcune aziende sono tornate dal business DNS, Symantec ha ritirato Norton ConnectSafe (DNS) nel 2018, mentre altre come Cloudflare, Verisign, Quad9 DNS o AdGuard DNS sono state lanciate negli ultimi anni.

Google afferma che il suo servizio è il "risolutore ricorsivo DNS più grande del mondo pubblico"; trasforma i nomi di dominio in indirizzi IP richiesti per la comunicazione su Internet.

DNS-over-TLS e DNS-over-HTTPS sono due approcci per rendere le richieste DNS più private utilizzando la crittografia. Una delle principali differenze tra le due implementazioni è la porta utilizzata. DNS-over-TLS utilizza la porta 853, DNS-over-HTTPS la porta HTTPS standard 443.

Mozilla ha iniziato a sperimentare DNS-over-HTTPS già nelle recenti versioni di sviluppo di Firefox, ed è probabile che anche altri produttori di browser e provider DNS inizieranno a supportare anche queste funzionalità sulla privacy.

Google ha implementato la specifica DNS-over-TLS descritta in RFC7766 e suggerimenti per migliorare l'implementazione; L'implementazione di Google utilizza TLS 1.3 e supporta TCP fast open e pipelining.

La maggior parte degli esperti concorderebbe probabilmente sul fatto che la crittografia del DNS per migliorare la privacy e la sicurezza, ad esempio da manomissione, sia vantaggiosa e auspicabile.

Il problema principale con l'implementazione di Google in questo momento è che non è ampiamente disponibile. È supportato su dispositivi Android 9 solo al momento ufficialmente e come risolutore tozzo per Linux.

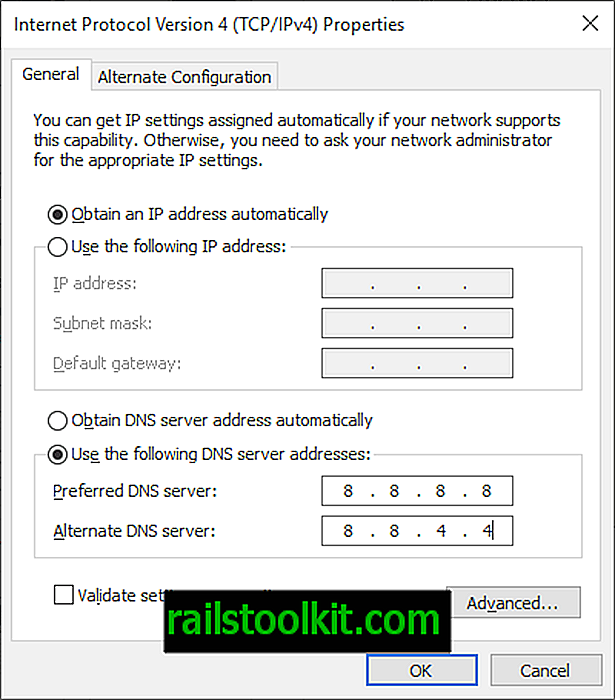

La guida all'implementazione di Google evidenzia per Windows e Mac OS X che i sistemi operativi non supportano DNS-over-TLS per impostazione predefinita. L'unica opzione a questo punto per aggiungere supporto sarebbe quella di impostare un resolver proxy secondo Google.

Gli utenti Windows possono utilizzare qualcosa come Simple DNSCrypt per crittografare il traffico DNS

Parole di chiusura

Gli utenti che utilizzano Google DNS beneficiano già dell'implementazione di Google di DNS-over-TLS a condizione che sia supportato sui propri dispositivi o configurato tramite proxy. Gli utenti che non si fidano di Google o che non vogliono inviare tutto il loro traffico DNS a Google non inizieranno a utilizzare il DNS pubblico di Google perché la crittografia non cambia questo.

Ora tu: quale provider DNS usi e perché?