Una delle cose che puoi fare per proteggere i tuoi dati è usare la crittografia. È possibile crittografare singoli file, creare un contenitore in cui spostare i file o crittografare una partizione o un disco. Il vantaggio principale della crittografia è che per accedere ai dati è necessaria una chiave, in genere una password. Una forma base di crittografia è se si protegge con password un file zip, una crittografia più avanzata può proteggere l'intero sistema, inclusa la partizione del sistema operativo, da utenti non autorizzati.

Mentre è importante scegliere una password sicura durante l'installazione per impedire a terzi di indovinare o forzare la password con successo, è importante notare che potrebbero esserci altri mezzi per ottenere l'accesso ai dati.

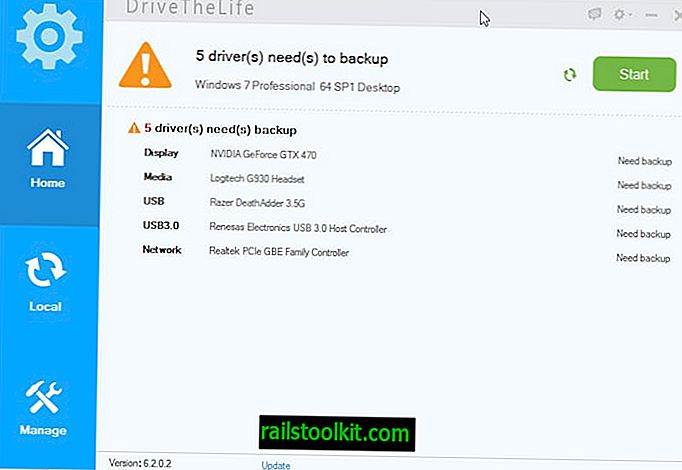

Elcomsoft ha appena rilasciato il suo strumento Forensic Disk Decryptor. L'azienda afferma di poter decrittografare le informazioni archiviate nei dischi e contenitori PGP, Bitlocker e TrueCrypt. È necessario notare che l'accesso locale al sistema è necessario affinché uno dei metodi utilizzati dal programma funzioni. Le chiavi di crittografia possono essere acquisite in tre modi:

- Analizzando il file di ibernazione

- Analizzando un file di dump della memoria

- Eseguendo un attacco FireWire

La chiave di crittografia può essere estratta dal file di ibernazione o dal dump della memoria solo se il contenitore o il disco è stato montato dall'utente. Se hai il file di dump della memoria o il file di ibernazione, puoi avviare la ricerca della chiave facilmente e in qualsiasi momento. Si noti che è necessario selezionare la partizione corretta o il contenitore crittografato nel processo.

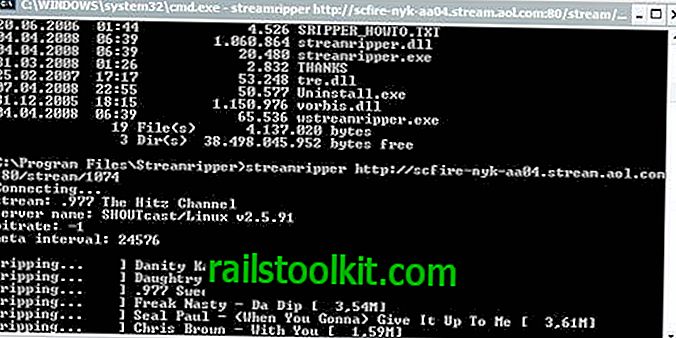

Se non si ha accesso a un file di ibernazione, è possibile creare facilmente un dump della memoria con Windows Memory Toolkit. Scarica l'edizione gratuita della community ed esegui i seguenti comandi:

- Apri un prompt dei comandi con privilegi elevati. Fallo con un tocco sul tasto Windows, digitando cmd, facendo clic con il tasto destro del mouse sul risultato e selezionando Esegui come amministratore.

- Passare alla directory in cui è stato estratto lo strumento di dump della memoria.

- Esegui il comando win64dd / m 0 / r /fx:\dump\mem.bin

- Se il tuo sistema operativo è a 32 bit, sostituisci win64dd con win32dd. Potrebbe anche essere necessario modificare il percorso alla fine. Tieni presente che il file sarà grande quanto la memoria installata nel computer.

Successivamente, esegui lo strumento forense e seleziona l'opzione di estrazione dei tasti. Puntarlo sul file di dump della memoria creato e attendere fino a quando non è stato elaborato. In seguito dovresti vedere i tasti che ti vengono visualizzati dal programma.

Verdetto

Il Forensic Disk Decryptor di Elcomsoft funziona bene se riesci a mettere le mani su un dump della memoria o un file di ibernazione. Tutti i moduli di attacco richiedono l'accesso locale al sistema. Può essere uno strumento utile se hai dimenticato la chiave principale e hai un disperato bisogno di accedere ai tuoi dati. Sebbene sia piuttosto costoso, costa € 299, potrebbe essere la tua migliore speranza di recuperare la chiave, a condizione che tu stia utilizzando l'ibernazione o abbia un file di dump della memoria che hai creato mentre il contenitore o il disco erano montati sul sistema. Prima di effettuare un acquisto, esegui la versione di prova per vedere se è in grado di rilevare le chiavi.

È possibile disabilitare la creazione di un file di ibernazione per proteggere il sistema da questo tipo di attacco. Sebbene sia ancora necessario assicurarsi che nessuno possa creare un file di dump della memoria o attaccare il sistema utilizzando un attacco Firewire, si assicura che nessuno possa estrarre le informazioni quando il PC non è avviato.